Digitalisierung im Klartext

Gastbeitrag unseres Kooperationspartners „NetUSE AG“

Mobile Security bei BYOD und COPE – Gefahren und Lösungen

Die App ist lustig, findet zumindest Louis – nicht ganz so witzig finden das Louis Vater und dessen Arbeitgeber. Denn die App ist ein getarntes Virenprogramm und Louis hat sie auf Vaters Handy installiert, das dieser auch beruflich nutzt. Mobile Security, also die Sicherheit von mobilen Geräten, die beruflich genutzt werden, ist in zu vielen Unternehmen noch kein relevantes Thema. Dabei gibt es längst Möglichkeiten das Smartphone ohne Risiko beruflich und privat zu nutzen. Daran haben dann alle Spaß: Louis, sein Vater und dessen Arbeitgeber.

Mobile Geräte auf Siegeszug – auch mobile Sicherheitslücken?

Das Smartphone ist nicht aufzuhalten: 46 Millionen Menschen nutzten 2015 in Deutschland bereits Smartphones. Auch vor Unternehmen machen sie nicht halt. Mittlerweile liegen sie in jedem Büro. Wer kein Firmenhandy hat, der bringt sein eigenes Gerät mit. Und da fängt der Ärger an. Selbst wenn der Mitarbeitende das Gerät überhaupt nicht während der Arbeit nutzt, kann es schon zum Sicherheitsrisiko werden.

Mit dem Smartphone Meetings abhören

Unbemerkt vom Nutzer zeichnet das Handy das Finanz-Meeting auf und verschickt die Audiodatei an den interessierten Mitbewerber. Was sich nach einem Spionage-Thriller anhört, ist längst auch für den kriminell ambitionierten Amateur technisch leicht unsetzbar. Bei Ausschreibungen, in Entwicklungsabteilungen oder bei Behörden kann das Mithören von Gesprächen großen Schaden verursachen. Möglich wird das durch ein einfaches Schadprogramm auf dem Smartphone, welches über kriminelle Kanäle preiswert gekauft werden kann.

BYOD und COPE: Konzepte zur Handy-Nutzung

Die Nutzung von Smartphones wird in vielen Firmen unterschiedlich gehandhabt. BYOD ist die Abkürzung für Bring Your Own Device (Englisch: Bring dein eigenes Gerät mit). Unternehmen erlauben beim BYOD ihren Mitarbeitenden, die eigenen mobilen Endgeräte beruflich zu verwenden. Dem gegenüber steht das klassische Firmenhandy, das ausschließlich geschäftlich eingesetzt werden darf. Eine Zwischenlösung ist das COPE-Konzept, das für Corporate Owned, Personally Enabled steht (Englisch: Im Unternehmensbesitz, persönliche Erlaubnis). Hierbei handelt es sich um ein Firmenhandy, das auch privat genutzt werden darf. Alle Nutzungskonzepte findet man in der hiesigen Firmenwelt. Doch für die IT-Sicherheit können BYOD und COPE eine echte Herausforderung werden. Besonders dann, wenn sie sich schleichend oder schlimmstenfalls unbemerkt von der IT oder Geschäftsführung verbreiten. Dies kommt leider sehr häufig vor. Wie also lassen sich die jeweiligen Daten auf dem privaten oder geschäftlichen Gerät schützen?

Mobile Sicherheit setzt eine Strategie voraus: Nur wenn Sie die Schwachstellen in Ihrem System kennen, können Sie diese Lücken schließen.

Das können Sie tun für Ihre Mobile Sicherheit

Das Gute: So leicht es ist, über ein Smartphone Schaden anzurichten, so leicht ist es auch, sich dagegen zu schützen. Der erste Schritt ist, sich überhaupt erst einmal bewusst zu machen, dass es Gefahren gibt. Dieses Gefahrenbewusstsein sollten Sie bei allen im Unternehmen wecken. Im zweiten Schritt überlegen Sie, wie Sie mit diesen Gefahren umgehen wollen. Hier kommen sowohl technische Lösungen als auch Verhaltensregeln ins Spiel. Im dritten Schritt setzen Sie, das heißt Unternehmen und Mitarbeitende, die Lösungen mehr und mehr um. Bisher haben selbst 70 Prozent der IT-Unternehmen in Europa keine Richtlinien zur mobilen Sicherheit!

Gefahrenbewusstsein wecken

Hilfreich ist es unserer Erfahrung nach, von einem Worst-Case-Szenario auszugehen: Was könnte die schlimmste anzunehmende Situation sein? Ein Virus legt das Rechenzentrum lahm? Die Kundendatei wird gehackt? Der Chef der Entwicklungsabteilung verliert sein Tablet? Ausgehend von diesen Fällen fällt es leichter Richtlinien und Maßnahmen zu entwickeln.

Gefahren für mobile Geräte

Mobile Geräte wie Smartphones, Tablets und Laptops sind wie alle Computer Ziele für Attacken. Darüber hinaus droht ihnen stets eine ganz gewöhnliche Gefahr: Der Verlust unterwegs. Es ist gar nicht mal der Diebstahl, der das wertvolle Gerät samt Firmendaten und -zugängen in falsche Hände geraten lässt. Oft werden Handys und Tablets schlicht und einfach verloren und liegengelassen.

Mobile Geräte drohen 2 Arten von Angriffen

Bei tatsächlichen Angriffen unterscheiden wir zwischen ungezielten und gezielten Angriffen. Unter ungezielten Angriffen verstehen wir eher wahllose Attacken über Massenmedien und Apps. Sie verfolgen in der Regel kein konkretes Ziel und sind oft qualitativ schlecht. Der Klassiker ist die App, die eine Schadsoftware beinhaltet, oder der Virus im E-Mail-Anhang. Ganz anders der gezielte Angriff. Hier sucht der Angreifer bewusst nach einer Schwachstelle im Unternehmen. Besonders das Social Engineering ist sehr effektiv, wenn auch aufwändig. Dabei versucht der Angreifer möglichst viel über sein Gegenüber herauszufinden. Dann täuscht er beispielsweise vor, er sei ein Kollege aus der IT-Abteilung und bräuchte ein Passwort, um ein dringendes Update aufspielen zu können. Diese „Masche“ wirkt plump. Sie führt jedoch leider immer noch häufig zum Erfolg.

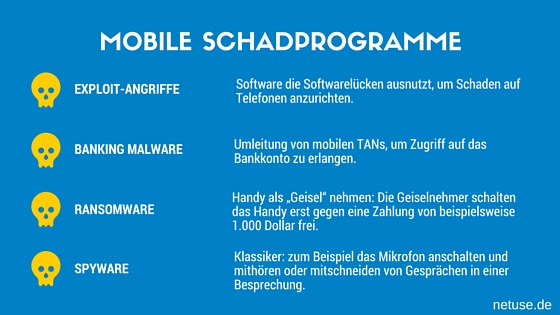

4 Mobile Schadprogramme

- Exploit-Angriffe: Software die Softwarelücken ausnutzt, um Schaden auf Telefonen anzurichten

- Banking Malware: Umleitung mobiler TANs

- Ransomware: Handy übernehmen als „Geisel“. Erst bei einer Zahlung von beispielsweise000 Dollar erfolgt die Freischaltung.

- Spyware: Zum Beispiel das Mikrofon anschalten und mithören oder mitschneiden von Gesprächen in einer Besprechung.

Lösungen für Mobile Security

Es gibt Schritte sich und das Unternehmen zu schützen, die einfach sind, aber effektiv. Sie bilden eine Art Basisschutz, den wir unbedingt allen Unternehmen – und auch Privatpersonen – ans Herz legen. Denn die Angriffe auf Smartphones und Tablets werden zunehmen, je mehr sich diese Geräte verbreiten und Teil unseres Alltags werden.

4 erste Schritte für mehr mobile Sicherheit

Der erste Schritt ist, sich mit dem Thema zu beschäftigen – was Sie ja schon tun, in dem Sie diesen Artikel lesen. Danach gilt es im ganzen Unternehmen das Bewusstsein für Mobile Sicherheit zu wecken. Dann sollten Sie Ihre eigene bisherige Nutzung hinterfragen und beginnen verantwortungsvoll mit Hardware (Smartphone, Tablet) und Software (Apps) umzugehen. Ganz praktisch bieten sich vier Punkte an:

- Den PIN-Code aktivieren. Er bietet einen Grundschutz, wenn das Handy verloren geht.

- Klassische Virenschutz-Apps bieten ebenfalls einen soliden und kostengünstigen Basisschutz.

- Verzichten Sie auf Jailbreaks!

- Laden Sie nur Apps aus sicheren Shops!

Mobile Security: Aufwändige Lösungen

Egal ob 5-Mann-Startup oder Konzern: Wir empfehlen allen Unternehmen darüber hinaus dringend eine Richtlinie für mobile Sicherheit auszuarbeiten. Diese Richtlinie gibt den Mitarbeitenden einen Leitfaden an die Hand, wie sie sich zu verhalten haben. Damit erhöhen Sie nicht nur den Schutz Ihrer Daten, sondern sind auch rechtlich auf der sicheren Seite. Wenn sich ein Nutzer nicht an die Richtlinie hält, kann das Unternehmen gezielt gegensteuern.

Professionelle technische Lösung in der Mobile Security

Den höchsten Schutz erlangen Sie aber mit zusätzlichen technischen Lösungen. Es gibt drei verschiedene Möglichkeiten, die Sie kombinieren können.

- Ein Mobile Device Management (MDM) regelt die Rechte auf einem Mobilgerät. Es läuft auf vielen klassischen Firmenhandys und kann zum Beispiel die Nutzung von Apps einschränken. Das erhöht die Sicherheit, kann die Lösung bei Mitarbeitenden allerdings auch unbeliebt machen.

- Eine Kapsel-Lösung ist wie ein Daten-Container, in dem die geschäftlichen Nachrichten, Termine und Kontakte verschlüsselt abgeschirmt werden. Außerhalb dieses geschützten Raumes kann das Gerät aber privat genutzt werden. Es können also auch privat Apps aufgespielt werden.

- Eine App-Kontrolle funktioniert wie ein „App-Wächter“, der im Hintergrund läuft und die Apps scannt. Er erkennt Schadsoftware und alarmiert im Notfall den Nutzer und die IT.

Fazit [tltr]

Ob Start-up, Behörde oder Konzern – ich empfehle jeder Organisation sich mit mobiler Sicherheit auseinanderzusetzen und sich und ihre Geräte zu schützen. Die beschriebenen Grundschritte sind ein Muss. Wer sensible Daten hat, sollte darüber hinaus für organisatorischen und technischen Schutz sorgen.

Quellen-Nachweise:

Anzahl der Smartphones 2015 in Deutschland: http://de.statista.com/statistik/daten/studie/198959/umfrage/anzahl-der-smartphonenutzer-in-deutschland-seit-2010/

Anzahl der IT-Unternehmen in Europa ohne BYOD-Richtlinie: http://www.presseportal.de/pm/15280/2959455

Foto-Nachweis

unsplash.com / Sean DuBois (CC0 Lizenz) pexels.com / Adrianna Calvo CC0 Lizenz)

Björn Kirchberg

Produktmanager Security NetUSE AG

Björn Kirchberg betreut bei der NetUSE AG als Produktmanager den Bereich Security. Seine langjährigen Tätigkeiten im Bereich Mobile Security bei deutschen Mobilfunkunternehmen machen ihn zum Fachmann für Mobile Sicherheit.

Newsletter

Lassen Sie sich regelmäßig über Neuigkeiten informieren, indem Sie unseren Newsletter abonnieren.

Anmelden

NetUSE AG

NetUSE ist 1992 als Internet-Pionier gestartet und hat sich im Laufe der bald 25-jährigen Geschichte als eines der größten und erfolgreichsten IT-Systemhäuser in Norddeutschland etabliert. Neben dem klassischen IT-Systemhausgeschäft mit den marktführenden Herstellern gehören IT-Sicherheit und Internet-Services zu den Kernthemen des Unternehmens. Mit ihren 70 Mitarbeitern deckt die NetUSE AG die gesamte Wertschöpfungskette aus einer Hand ab; Beratung – Design und Konzepterstellung, Beschaffung – Implementierung und 7×24 Service, sowie der komplette Betrieb von Infrastruktur – Managed Services und Cloud Services. www.netuse.de

Rufen Sie weitere Informationen ab

Senden Sie uns eine kurze Mitteilung und wir liefern Ihnen die Informationen, wie eine individuelle Lösung für Ihr Unternehmen aussehen kann.